Introduction

Ce LAB a pour but d’apprendre à configurer un Cisco ASA (Version 9.3) en ouvrant le minimum de ports entre le vCenter, ESXi et VDP pour un maximum de sécurité.

Pour rappel, VDP est une appliance VMware qui permet d’effectuer les sauvegardes de vos VMs ou Appliances. Pour plus d’information, vous pouvez vous reporter à la documentation VMware (http://www.vmware.com/fr/support/support-resources/pubs/vdr_pubs.html).

Configuration

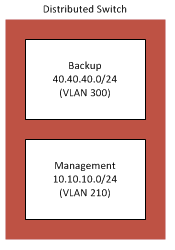

Pour effectuer ce LAB, j’ai utilisé un Cisco ASAv (Version 9.3) qui me permet de faire les ACLs entre les VMs. Le réseau 10.10.10.0/24 est mon réseau de management et le réseau 40.40.40.0/24 mon réseau de Backup. Je suis sur une infrastructure vSphère 5.5 et VDP 5.8

j’ai créé un VLAN pour chaque sous réseau.

Esxi : 10.10.10.10/24

vCenter : 10.10.10.15/24

VDP : 40.40.40.11/24

Détails des ports à ouvrir

https://kb.vmware.com/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=2034929

Configuration pour ASAv

access-list ACLBackup extended permit tcp host 40.40.40.11 host 10.10.10.10 eq 902 access-list ACLBackup extended permit tcp host 40.40.40.11 host 10.10.10.15 eq www access-list ACLBackup extended permit tcp host 40.40.40.11 host 10.10.10.15 eq 7444 access-list ACLBackup extended permit tcp host 40.40.40.11 host 10.10.10.15 eq https access-list ACLBackup extended permit udp host 40.40.40.11 host 10.10.10.35 eq domain access-list ACLBackup extended permit udp host 40.40.40.11 host 10.10.10.10 eq sunrpc access-list ACLBackup extended permit tcp host 40.40.40.11 host 10.10.10.10 eq sunrpc access-list ACLManagement extended permit tcp host 10.10.10.15 host 40.40.40.11 eq www access-list ACLManagement extended permit tcp host 10.10.10.15 host 40.40.40.11 eq 8543 access-list ACLManagement extended permit tcp host 10.10.10.15 host 40.40.40.11 eq 8580 access-list ACLManagement extended permit tcp host 10.10.10.15 host 40.40.40.11 eq 9443 access-list ACLManagement extended permit tcp host 10.10.10.35 host 40.40.40.11 eq ssh access-list ACLManagement extended permit tcp host 10.10.10.15 host 40.40.40.11 eq sshaccess-group ACLBackup in interface Backup access-group ACLManagement in interface Management